おげんきで

Kapersky Security Bulletin (新しいタブで開きます)によると、2017 年はランサムウェアの年であり、標的となったユーザーの 26.2% がビジネス ユーザーであり、身代金を支払った企業の 6 社に 1 社がデータを回復できませんでした。WannaCry (新しいタブで開きます)、ExPetr およびBad Rabbit (新しいタブで開きます)など、複数のランサムウェアが発生しました。

他のサイバー脅威ニュースでは、 KRACK の脆弱性が発見され、ワイヤレス ネットワークの暗号化が暴露されたままとなり、ユーザーはパッチを待っています。最後に、今年初めに、当社の CPU にSpectre および Meltdown (新しいタブで開きます) の脆弱性によるセキュリティ ホールがあることが発見されました。

カスペルスキー セキュリティ速報では、昨年のサイバー攻撃を振り返り、そこから得られる教訓について議論するだけでなく、来年起こり得るいくつかの脅威も予測しています。

要するに、そこはサイバーセキュリティのジャングルですが、いくつかの簡単なヒントに従うことで、ビジネスが無傷で済む可能性を最大限に高めることができます。

1.アップデートアップデートアップデート

2017 年、Sans Institute (新しいタブで開きます) は、フィッシング、ランサムウェア、DDoS 攻撃など、多数のオンライン セキュリティの脅威を文書化しました。マルウェアの侵入の最も一般的なメカニズムは、ユーザーがリンクをクリックするか、電子メールの添付ファイルを開くことによるものでした。

アップデートはシステムの脆弱性を最小限に抑えるために発行されますが、多くのユーザーはオペレーティング システムの最新バージョンをわざわざインストールしないため、最新のセキュリティ アップデートの恩恵を受けていません。安全を確保するには、Windows (新しいタブで開きます)とMac (新しいタブで開きます)で自動更新をオンにしてください。

2. エアギャップを維持する

ProjectSauron (新しいタブで開きます)サイバースパイプラットフォームで使用されるような高度なマルウェアは、多くの場合、ネットワーク駆動のバックドアを利用します。これらは、リモートでアクティブ化されるまで、コンピュータ システム内に問題なく存在します。

2015 年 12 月、テクノロジー大手のジュニパーネットワークスは、自社のファイアウォールに不正なコードが埋め込まれており、攻撃者によるシステムの制御を可能にする可能性があることを発見したという衝撃的な発表を行いました(新しいタブで開きます) 。

OS のコードを 1 行ずつスキャンするのではなく、エアギャップを採用します。本当に機密データはすべて、インターネットに接続されていないデバイスに保存され、ネットワーク バックドアから保護されます。

しかし、最近では、Magneto や Odini (新しいタブで開きます)などの技術により、適切なマルウェアがインストールされたマシンの磁場周波数を介して、エアギャップのあるコンピューターからデータを抽出できるようになりました。

3. バックアップ

Kaspersky によると、2017 年はランサムウェアの年であり(新しいタブで開きます)、WannaCry、Bad Rabbit、ExPetr という 3 つのランサムウェアの流行が注目を集めました。

機械のロックを解除することに関しては、伝統的に泥棒の間で一定の栄誉が与えられてきましたが、少なくとも場合によっては、身代金を支払った後でも被害者のデータが復号化されなかったことがあります。実際、ExPetr には被害者を識別する統合メカニズム(新しいタブで開きます)さえないため、被害者に復号キーを提供する方法はありません。

恐喝を避けるには、Windows と OS X の両方で利用できるバックアップおよび復元機能を使用してください。バックアップするときは、必ず別の外部ドライブを使用してファイルを保存し、使用しないときはオフサイトに保管してください。

TechRadar ガイドでは、デバイスをバックアップする方法を説明しています。

- Android デバイスをバックアップする方法(新しいタブで開きます)

- iPhone または iPad をバックアップする方法(新しいタブで開きます)

- Mac をバックアップするための究極のガイド(新しいタブで開きます)

- 最高の無料 PC バックアップ ソフトウェア(新しいタブで開きます)

4. IoT デバイスをロックダウンする

2016 年 10 月、数百台の奴隷化された「モノのインターネット」(IoT) デバイスを使用した DOS (サービス拒否攻撃) により、80 以上の主要 Web サイトがオフラインに追い込まれました。中国の電子部品メーカーは後に、CCTVカメラからデジタルレコーダーに至るまで自社の機器が乗っ取られて巨大なスレーブネットワークを形成していたことを、おずおずと認めた(新しいタブで開きます) 。

最近では、2017 年 12 月に 360 Netlab が、Satori と名付けられた新しいマルウェア ファミリ(新しいタブで開きます)について説明しました。このマルウェアには 3 つの亜種が含まれています。このSatoriマルウェアは、ホームルーターのゼロデイ脆弱性を悪用するために使用されています。

デフォルトのパスワードの変更については、デバイスの製造元にお問い合わせください。IoT アプライアンスには安全なワイヤレス ネットワークを使用してください。理想的には WPA2-PSK (AES) で保護されたネットワークを使用し、ルーターのファームウェアを常に最新の状態に保ち、メーカーから直接入手したファームウェアのみを使用してください。

5. ファイアウォールを強化する

今年 1 月、市場で最も広く導入されている SSL VPN の 1 つであるCisco の適応型セキュリティ アプライアンス(新しいタブで開きます) (ASA) に脆弱性が発見されました。ハッカーが Secure Socket Layer(SSL)を侵入し、リモートからコードを実行するようにボックスを再構成できることが判明し、シスコはこれを重大な問題と指定しています。ファイアウォールのメーカーは今後も自社製品のバックドアを発見し続ける可能性が高くなります。

驚くべきことが隠されていないことを確認するには、無料のオープンソース ファイアウォール ディストリビューションIPFire (新しいタブで開きます)を、安価なRaspberry Pi (新しいタブで開きます)などの専用コンピューターにインストールすることを検討してください。IPFire は、ネットワーク経験がほとんどない人向けに特別に設計されており、ホーム ネットワークとインターネット トラフィックを別個の「安全ゾーン」に分離できます。

6. 高度な侵入検知

ウイルス対策データベースを最新の状態に保つには、継続的な更新が必要です。まずウイルスを特定してデータベースに挿入する必要があり、ユーザーはソフトウェアを最新の状態に保つ必要があります。これは、ユーザーが最新のマルウェアに追いつこうとする連続的な飛び越えゲームになりますが、場合によっては、プロセスが更新されるよりも早くデータベースが古くなってしまうため、絶望的な努力になることがあまりにも多くあります。

この一例は、ハッカー グループ Sofacy が独自のツールAZZY (新しいタブで開きます)を使用してサイバー攻撃を開始した 2015 年 8 月に遡ります。カスペルスキーはウイルス認識データベースを更新することで対抗した。Sofacy はこれに応じて、ウイルス スキャナーで認識されなかった AZZY の修正バージョンを 90 分以内にリリースしました。

結論としては、2018 年には、署名ベースの検証(新しいタブで開きます)に依存する単純なウイルス対策プログラムでは、マルウェアを十分に迅速に検出できないということです。

異常に動作するプログラムをブロックする、異常ベースの検出も採用しているセキュリティ ソフトウェアを選択してください。たとえば、 ClamAV (新しいタブで開きます)は、両方の種類の検出を使用する、優れた無料のクロスプラットフォームのウイルス対策プログラムです。

7. 追跡をオフにする

カスペルスキーは、2018 年には広告主と悪意のある攻撃者が、トラッキング Cookie (新しいタブで開きます)を使用してユーザーの匿名性を損なう取り組みを強化すると予測しています。

たとえば、見積もりを求めて生命保険の Web サイトにアクセスしたときに、最近 Amazon で心臓病に関する本を購入したことが Web サイトで検出された場合、これはプライバシーに憂慮すべき影響を及ぼします。

Microsoft Edge (新しいタブで開きます)、Firefox (新しいタブで開きます)、およびChrome (新しいタブで開きます)のユーザーは、追跡を希望しないように設定を調整できます。すべてのトラッカーをブロックするには、 Ghostery (新しいタブで開きます)などのブラウザ拡張機能をインストールすることも検討してください。

8. もっと反社会的になる

カスペルスキーは、2018 年には広告ネットワークに加えて、自警団ハッカーがソーシャル ネットワークを標的にする可能性がますます高まると予測しています。最もよく知られた例は、政治や選挙に影響を与えるための ボット(新しいタブで開きます)の使用です。

お気に入りのソーシャル ネットワーキング Web サイトで使用されるサーバーを制御することはできませんが、オンラインに投稿する内容を慎重に検討し、使用するソーシャル ネットワークのプライバシー設定をよく理解しておくようにしてください。

Facebook ユーザーは、 Facebook のプライバシーとセキュリティの高度なヒントに関する TechRadar の最近更新された記事(新しいタブで開きます)から恩恵を受けることができます。

9. 2FA を使用する

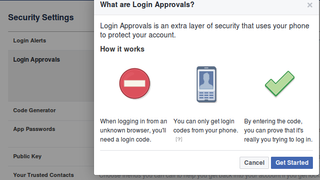

最近の報告によると、2FA を使用していてもアカウントがハッキングされる可能性があります。たとえば、米国の T-Mobile アカウントは最近、テキスト メッセージングに依存した不適切なセキュリティ予防措置が原因で侵害され、SIM カードのクローン作成によって侵害されました。ハッカーの最終目標は、暗号通貨を盗むことでした(新しいタブで開きます)。

誰もがサイトごとに異なる複雑なパスワードを使用できれば素晴らしいですが、それはあまり現実的ではありません。ただし、 Facebook (新しいタブで開きます)、LinkedIn (新しいタブで開きます)、Twitter (新しいタブで開きます) などの主要な Web サイトでは2 段階認証が提供されており、ユーザーの入力に加えて、携帯電話に送信されたコードを入力する必要があります。新しい場所からログインするときのパスワード。

テキスト メッセージも選択肢の 1 つですが、2FA に関する最先端のアプリは認証アプリです。これは SIM カードのクローン作成に対して脆弱ではないため、より安全であると考えられています。これらのアプリは、 Microsoft (新しいタブで開きます)やGoogle (新しいタブで開きます)などから入手できます。

- オンラインで安全を保つ方法(新しいタブで開きます)

- TechRadar Pro によるSecurity Week (新しいタブで開きます)は、CyberGhost と連携して提供されます。